Phala jest nie tylko platformą "fat kontraktów", ale i zdecentralizowaną platformą przetwarzania danych w chmurze, która może oferować moc podobną do scentralizowanych systemów, jednocześnie chroniąc prywatność użytkowników sieci i zachowując główne funkcje łańcucha bloków, który nie wymaga zaufania, pozwolenia na dołączenie do sieci i jest bezpieczny.

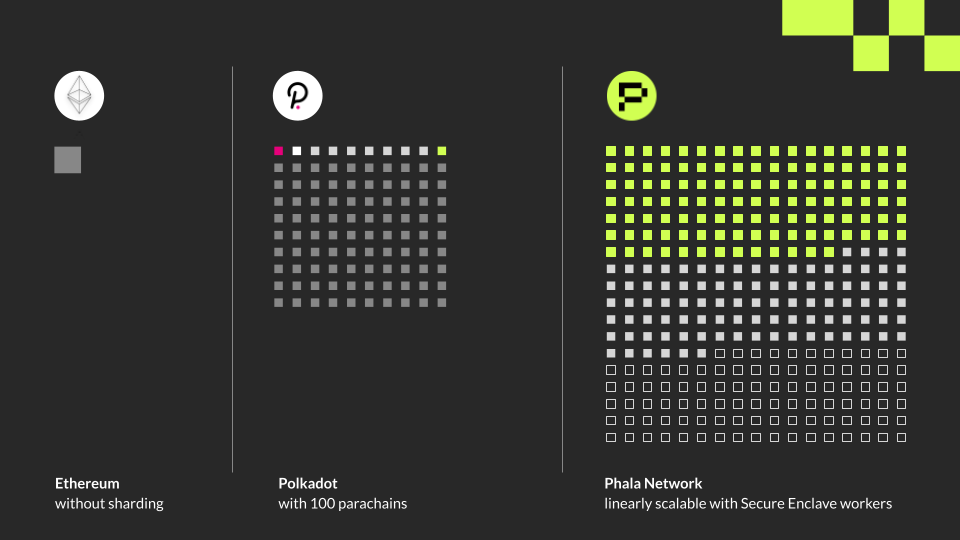

W sieci Khala, która jest wersją Phala działającą na Kusama zostało już zarejestrowanych 20000 węzłów obliczeniowych co przekłada się na prawie 1% mocy obliczeniowej AWS.

Ten artykuł jest częścią cykli: „Krypto-Gem”, „Aukcje Polkadot” oraz „Przewodnik po”. Oczywiście pamiętaj, że nic co tu znajdziesz nie jest poradą, zrób własny research i pamiętaj o ryzyku. Artykuł zaktualizowany 14.01.22r.

Czym jest Phala

Na Phala można uruchamiać dowolne programy, zarówno autonomiczne smart kontrakty, jak i zwykłe programy, które można aktualizować nawet po wdrożeniu w sieci.

W momencie dołączenia do sieci Polkadot i zostania parachainem, Phala otrzyma dostęp do ogromnego ekosystemu i bezpieczeństwa zapewnianego przez Relay Chain. Będzie w stanie zapewnić moc obliczeniową innym parachainom, jednocześnie chroniąc dane.

Phala dostarcza uniwersalnej zdecentralizowanej sieci obliczeniowej, którą można swobodnie łączyć ze zdecentralizowanymi smart kontraktami, protokołami pamięci masowej i usługami indeksowania danych. Przeniesienie obliczeń poza łańcuch usuwa wiele ograniczeń, prowadząc do jak to nazywa Phala "Fat Kontraktów".

Fat kontrakt to rodzaj zdecentralizowanego programu (podobnie do smart kontraktów), który obsługuje zadania wymagające dużej mocy obliczeniowej w czasie rzeczywistym i ma dostęp do wszystkich usług, nawet jeśli są poza łańcuchami bloków.

Obsługują zadania wymagające dużej mocy obliczeniowej, na przykład wymagania dotyczące renderowania obrazu lub wideo, które zwiększają się wraz z popularnością NFT i metawersum. Dodatkowo wykonują obliczenia w czasie rzeczywistym o niskich opóźnieniach wymagane w interakcjach z grami opartymi o blockchain i metawersum.

Phala jest w stanie zapewnić zdecentralizowane usługi backendu, czyli całe zaplecze techniczne dla platform metawersum przy użyciu fat kontraktów Phala. Może być zarówno serwerem Web3, jak i silnikiem gry.

Natywny token Phala jest pierwszym z do tej pory opisywanych, który już jest dostępny na giełdach.

Khala, czyli wersja działająca w sieci Kusama korzysta z tokena KHA, jednak jest on wymienialny w stosunku 1:1 z PHA, a to oznacza, że Phala posiada jeden token służący do zabezpieczania 2 sieci.

Jak działa Phala

Phala działa jako pośrednik pomiędzy mocą obliczeniową zapewnioną przez górników TEE a użytkownikami. TEE jest to izolowane środowisko wykonawcze procesora, które zapewnia różne funkcje bezpieczeństwa. Program działający wewnątrz TEE jest odizolowany, korzystając z zaszyfrowanej sprzętowo pamięci RAM.

Łańcuch bloków zapewnia bezpieczeństwo transakcji, a wszystkie operacje obliczeniowe na Phala nie wymagają zaufania, ponieważ nie ma jednego, scentralizowanego wykonawcy ani administratora danych.

Phala osiąga swój cel dzięki oddzieleniu warstwy konsensusu od obliczeń. Dopóki Phala będzie parachainem za jej bezpieczeństwo transakcji będzie odpowiadał Polkadot, a między kolatorami Phala będzie wykorzystywany konsensus, który ma jedynie zapewniać przesyłanie danych do walidatorów Polkadot oraz łączenie użytkowników Phala z górnikami TEE. Obliczenia wykonywane na Phala są jednak oddzielone od konsensusu i wykonywane przez górników TEE.

Celem sieci Phala jest zbudowanie platformy dla chroniących prywatność programów ogólnego przeznaczenia. Fat kontrakty Phala są poufne, ponieważ żadne dane wejściowe, wyjściowe lub stany kontraktów nie są ogólnodostępne. Odpowiedzi na zapytania są dostępne tylko dla autoryzowanych.

Dodatkowo każdy może sprawdzić, czy wynik jest generowany przez konkretny kontrakt z łańcucha, a te mogą współdziałać ze sobą oraz z zewnętrznymi łańcuchami bloków.

źródło

źródło

Phala składa się z dwóch głównych typów węzłów „pracowników”:

- Górników TEE

- Gatekeepers

Górnicy

W przypadku obliczeń Phala Network wypłaca górnikom tokeny PHA jako zapłatę w zamian za wykonanie pracy, podobnie jak w przypadku Proof of Work. Jednak w Phala konsensus nie zależy od górników, a ich praca może być dowolnym rodzajem obliczeń.

Dodatkowo górnicy Phala nie rywalizują ze sobą i nie rozwiązują żadnych zagadek. Otrzymują zapłatę za bycie online i większą zapłatę za wykonanie zleconej im pracy. Aby zostać górnikiem Phala wystarczy procesor z technologią TEE i trochę PHA jako zabezpieczenie oraz oczywiście zainstalowane oprogramowanie.

Aby chronić dane i obliczenia, Phala wykorzystuje technologię TEE - Trusted Execution Environments.

Zadania są wysyłane do górników w zaszyfrowanej postaci, następnie pracownik TEE (górnik) „wrzuca” je do wydzielonej części procesora, w którym są odszyfrowywanie, obliczane, a następnie wyniki tych obliczeń są szyfrowane i odsyłane.

Nawet właściciel procesora nie może łatwy sposób sprawdzić jakie zadania są wykonywane wewnątrz TEE, a te zadania oraz ich wyniki nie są widoczne dla nikogo w sieci. Górnicy nie mają pojęcia, jaką pracę wykonują ich procesory i dla kogo.

W Phala program działający wewnątrz TEE nazywany jest „pRuntime”. pRuntime to środowisko uruchomieniowe, czy też „system operacyjny”, który utrzymuje podstawowy protokół wewnątrz TEE. Obsługuje zdalne poświadczenia TEE (które są kluczem do bezpieczeństwa Phala), rejestrację w łańcuchu, zarządzanie kluczami oraz ma wbudowaną maszynę wirtualną do uruchamiania kontraktów i współpracuje z blockchain.

Gatekeepers

Cała sieć Phala jest zabezpieczona i utrzymywana przez zestaw Gatekeeperów. Prowadzą węzły, które utrzymują blockchain Phala i łączą użytkowników z pracownikami TEE, aby zapewnić bezpieczeństwo podczas każdej interakcji. Gatekepeers to kolatorzy Phala. W każdym bloku utrzymują rotację kluczy, przygotowują się do otrzymywania transakcji użytkowników i produkują nowego kandydata na blok parachain.

Gatekeepers muszą być online 24/7 i muszą zablokować większą liczbę PHA, która służy jako zabezpieczenie.

“Strażnicy Bram” stale sprawdzają, czy sprzęt i oprogramowanie pracowników są odpowiednie i bezpieczne, obsługują rotację pracowników oraz zarządzają ich stanem poprzez rejestrowanie danych wejściowych i wyjściowych w celu utrzymania porządku.

Token PHA

Oba typy pracowników muszą wnieść zabezpieczenie, które w wypadku szkodliwych zachowań może być „obcięte” - tzw. slashing. Górnicy wnoszą mniejszą kwotę PHA niż Gatekeepers. W przypadku górników TEE ich zabezpieczenie zależy od wyniku testu ich wydajności.

W obu przypadkach użytkownicy mogą wspomóc węzły w procesie delegacji PHA. Delegacja do pul stakingowych, które mogą zarządzać wieloma pracownikami, pozwala zarabiać część nagród. Użytkownicy za korzystanie z mocy obliczeniowej sieci Phala płacą, a posiadacze tokenów mogą brać udział w zarządzaniu i właśnie do tych wszystkich czynności wykorzystywany jest token PHA.

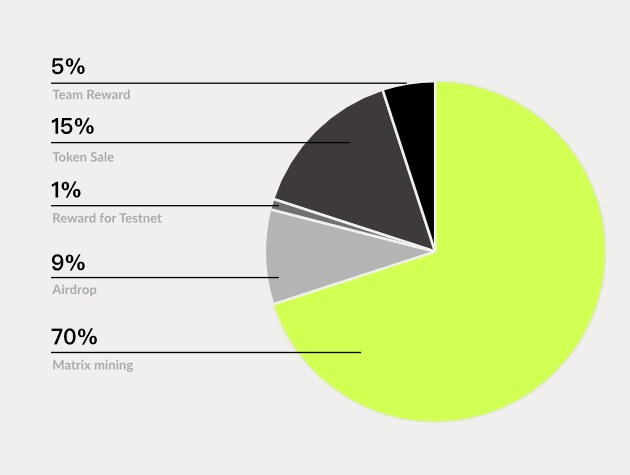

Podaż PHA to 1 mld. 70% zostało przeznaczone dla górników TEE, w zamian za ich pracę. Górnicy otrzymują stale malejące nagrody z puli 700 mln PHA oraz opłaty.

Phala oczekuje, że inflacja będzie wynosić około 5% rocznie przy 40% PHA zablokowanych w stakingu i wypłacanych nagrodach w wysokości 12.5% rocznie.

Dodatkowo PHA zabezpiecza obie sieci, zarówno Phala w Polkadot jak i w Kusama, na której działa Khala. KHA może być zamieniane w stosunku 1:1 z PHA.

Zaledwie 5% jest przeznaczone dla zespołu, a 15% dla sprzedaży, co w związku z obsługą dwóch sieci tym samym tokenem (choć zachęty w Phala są wyższe niż w Khala), malejącymi nagrodami i dość niską inflacją składa się na nienajgorszą tokenomikę.

Wsparcie i ekosystem

Phala nie posiada wielkich firm, które inwestują w projekt, co z jednej strony jest plusem, a z drugiej minusem. Inwestorzy, tak czy inaczej są, a skoro muszą być, to zawsze lepiej posiadać "znane nazwiska”, które np. pomogą wejść na dużą giełdę, choć jak już wspominałem, PHA jest notowana na giełdach więc ten aspekt akurat w tym wypadku odpada. Phala współpracuje także, co dość oczywiste, z wieloma innymi projektami Polkadot, jak np. Acala, Crust, czy Astar.

Na Phala budowane są już rozwiązania zachowujące prywatność jak np. Web Analytics, które analizuje dane tylko udostępnione przez użytkowników i w pełni przez nich zarządzane - w3a.phala.network.

Podsumowanie

Użytkownicy Phala mogą być spokojni o prywatność swoją i swoich aplikacji. Phala daje możliwość na tworzenie wielu ciekawych rozwiązań i jest jednym z bardzo ważna z punktu widzenia zdecentralizowanej sieci Web 3.0, której działanie nie powinno opierać się o scentralizowane usługi obliczeniowe, takie jak wspomniany już AWS.

Phala wyrasta też na ważnego gracza w projektach metawersum i gier opartych o NFT w ekosystemach Polkadot i Kusama, które mogą wykorzystywać moc Phala do własnych obliczeń.

Phala wielkim faworytem do wygrania pierwszych aukcji nie jest, choć na pewno nie należy jej lekceważyć. Dodatkowo, jako że token PHA jest już notowany na giełdach i to dużych giełdach, można będzie bardzo łatwo ocenić opłacalność udziału w crowdloan Phala.